Что такое сценарии JavaScript и как включить их поддержку в браузере? Файл - политика выполнения скриптов powershell Другие вопросы по пользованию

Программа PowerShell - это альтернативная командная строка с обширной функциональностью. Многие владельцы компьютеров, которые неплохо ориентируются в системных процессах, интересуются возможностями её использования на Windows 10 и предыдущих версиях этого обеспечения, чтобы менять конкретные процессы и настройки ПК под себя.

В использовании программы PowerShell нет ничего сложного. Просто следуйте всем инструкциям из этой статьи и у вас все получится

Если вы не являетесь знатоком в подобной тематике, только начинаете изучение командных строк и действий, доступных к выполнению в них, вам будет полезно узнать ответы на главные вопросы по пользованию таким приложением. Например, как запустить Windows PowerShell ISE Windows 10 и писать, работать со скриптами.

Как открыть PowerShell?

Это можно сделать несколькими следующими способами:

- - вы найдёте приложение в общем списке компонентов под буквой W.

- При помощи поиска в Панели задач - откройте её, и введите слово PowerShell для поиска.

- Используя меню «Выполнить» - запустите его через комбинацию Win+R и напишите название утилиты, после чего она будет найдена в системе.

- В коммандере задайте действие PowerShell - но, вы должны знать, что будете работать с приложением через уже запущенную строку, а не в отдельном окне.

- В параметрах Windows выберите «Свойства панели задач» и меню «Пуск». Во вкладке «Навигация» поставьте флажок на строке «Заменить командную строку оболочкой PowerShell…». Теперь вы сможете включать утилиту комбинацией Win+X.

Как писать и запускать скрипты?

Как создать скрипт PowerShell и запустить его? Это можно попросту сделать в блокноте - используя его, укажите в новом документе необходимые вам команды. После сохраните его, но поменяйте формат на.ps1 - именно такое расширение имеют файлы этой системной утилиты.

Писать скрипты в самом приложении можно так:

- Запустите его.

- Нажмите на пункт «Создать».

- Или кликните на «Файл», и в появившемся списке выберите «Создать».

- Напишите все команды, которые нужно выполнить, сохраните файл.

Скрипты ещё можно писать и редактировать в FAR Manager, но их нельзя использовать непосредственно в таком приложении, ведь оно отображает файлы этого типа через стандартную строку cmd. Однако прочие действия выполняются таким же образом, как и в «родной» утилите.

Запустить скрипт вы сможете таким образом:

- Зайдите в PowerShell от имени администратора.

- При помощи команд cd укажите месторасположение требуемого файла. Например, e: cd\ cd work .\ имя_файла. Ps1, или e: \work\ имя_файла.ps1

- В этом случае e: - имя жёсткого диска, где находится файл.

- Жмите Enter.

Программа обязательно покажет вам сообщение с текстом «Не удаётся загрузить файл ___ .Ps1, так как выполнение скриптов запрещено для этой системы…», когда вы будете первый раз запускать команду. Дело в том, что Windows оснащён защитой от вмешательства благодаря разработчикам, поэтому никто из пользователей по умолчанию не имеет доступа на выполнение таких действий. Но, это ограничение можно очень просто обойти.

Как? В тексте, возникающем вместе с ошибкой, будет рекомендация ввести команду get-help about_signing, чтобы получить больше информации. Вы можете выполнить эти указания, или использовать комбинацию Set-ExecutionPolicy remotesigned - после её ввода потребуется подтверждение, и ограничение будет снято.

Другие вопросы по пользованию

У многих возникает вопрос, как узнать версию PowerShell? Для этого выполните следующее:

- Введите $PSVersionTable.

- Если это ни к чему не привело, значит, у вас версия 1.0 - для неё есть команда $host.version.

- В ином случае появится подробная информация о том, какая версия приложения установлена на ПК.

Ещё один вопрос, на который стоит дать ответ - как удалить PowerShell? Для этого потребуются такие действия:

- Зайдите через Панель управления в меню установки и удаления программ.

- Найдите ветку Microsoft Windows

- Удалите обновление для компонента WindowsPowerShell (TM), следуйте инструкциям системы.

Теперь вы знаете всё о том, как писать и запускать скрипты PowerShell, сможете пользоваться такой командной строкой для многих операций в системе. Дополнительно вы всегда имеете возможность узнать версию этого продукта и даже частично удалить его - из-за того, что он установлен вместе с системными компонентами, полностью сделать это всё равно не получится. Посоветуем только быть аккуратным при выполнении всех подобных действий, чтобы не навредить компьютеру в целом.

Сведения, содержащиеся на этой странице, мы адресуем, прежде всего, пользователям Microsoft Internet Explorer 5.х и 6.х. - самых распространенных браузеров в сети Internet. Важно отметить, что наш сайт адекватно отображается и в других браузерах. Однако, на наш взгляд, сторонники Mozilla Firefox и Opera являются энтузиастами и знатоками передового программного обеспечения, а поэтому не нуждаются в советах по его настройке.

JavaScript это язык сценариев, позволяющих сделать интернет-страницу интерактивной, т.е. "умеющей общаться" с пользователем.

Сценарии JavaScript загружаются с интернет-сайта на компьютер пользователя и выполняются на нем. Этот факт порождает потенциальную угрозу для компьютера пользователя! Как и любой другой файл, загружаемый с незнакомого сайта, сценарий JavaScript может содержать исполняемый код, способный навредить пользователю – например, открыть несанкционированный доступ к его конфиденциальной информации. Именно поэтому в браузерах предусмотрена возможность отключения выполнения сценариев JavaScript.

К сожалению, ни один из современных браузеров не позволяет избирательно (как в случае с файлами "cookie") разрешать загрузку сценариев JavaScript только с определенных сайтов, запрещая это для всех остальных. Приходится смириться с тем, что для работы сценариев JavaScript настройку "Выполнять сценарии приложений Java" следует разрешить применительно ко всем сайтам сети Интернет.

Мы используем сценарии JavaScript для организации заполнения различных форм на нашем сайте (например, регистрационной формы), показа мини-подсказок по пользованию нашим сайтом, построения нашего меню и каталога продукции.

Настройка параметров безопасности сценариев JavaScript в Microsoft Internet Explorer 6.x

Настройка параметров безопасности сценариев JavaScript в Microsoft Internet Explorer 5.x

Есть несколько различных способов запуска скрипта, ниже приведены основные:

- Запустить оболочку PowerShell и в ней запустить скрипт (ввести путь до файла и имя файла, например, так: C:\Scripts\test.ps1, или перейти в папку скрипта командой cd C:\Scripts и запустить его командой.\test.ps1)Оболочку можно найти и запустить множеством способов. Один из способов - через меню "Пуск". Для Windows 7 - нужно зайти во "Все программы" - "Стандартные" - "Windows PowerShell" и запустить оболочку "Windows PowerShell". Для Windows 10 - нужно найти группу на букву "W" и в ней вы найдете "Windows PowerShell".

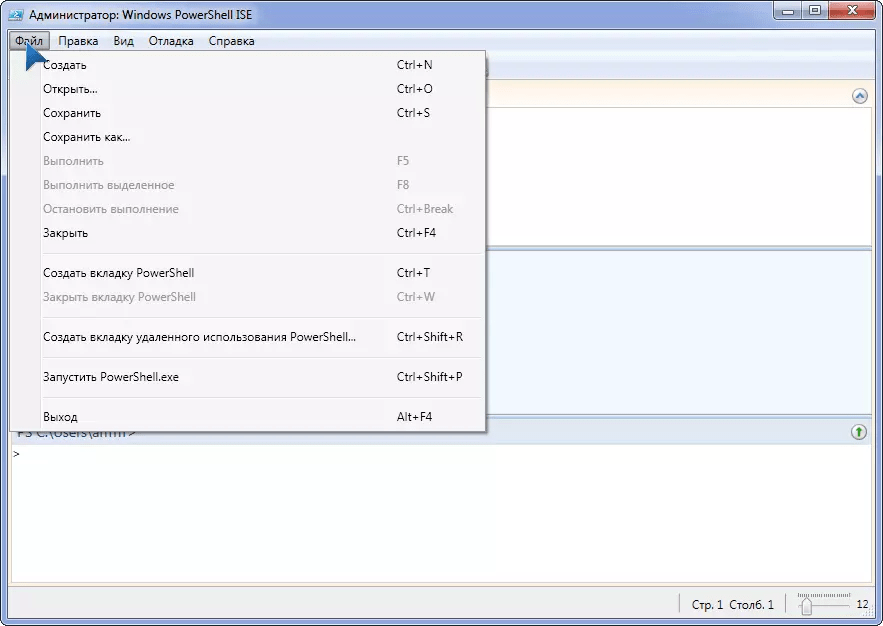

- Запустить "Интегрированную среду сценариев Windows PowerShell ISE" - это программа - среда разработки, позволяющая редактировать и отлаживать скрипты PowerShell, которая так же есть по-умолчанию вместе с самим PowerShell. Запустив ее, нужно просто нажать кнопку "Открыть" или зайти в меню Файл - Открыть и выбрать нужный скрипт, затем нажать F5 или кнопку "Выполнить скрипт".Найти Windows PowerShell ISE можно там же, где и оболочку PowerShell - в меню "Пуск".

- Запустить стандартную коммандную строку

и в ней написать:

powershell -file <имя_скрипта> (пример: powershell -file myscript.ps1)

Если вы раньше не запускали скрипты PowerShell, то скорее всего, вы получите сообщение: Не удается загрузить файл <имя_скрипта>, так как выполнение скриптов запрещено для данной системы. Введите «get-help about_signing» для получения дополнительных сведений. Связано это с тем, что из соображений безопасности и недопущения случайного выполнения вредоносного кода, все скрипты должны быть подписаны цифровой подписью.

Как разрешить выполнение неподписанного скрипта PowerShell?

1. В оболочке PowerShell , перед тем как запускать скрипт, выполнить команду, разрешающую выполнение неподписанных скриптов для текущего сеанса оболочки:

Set-ExecutionPolicy RemoteSigned -Scope Process

2. При запуске из стандартной коммандной строки использовать параметр -executionpolicy, т.е. запускать скрипт так:

<имя_скрипта>

Оба способа устанавливают политику только для текущего сеанса, при этом, политика безопасности выполнения скриптов PowerShell, прописанная в реестре, не будет изменена и останется прежней. Если вы хотите поменять политику безопасности выполнения скриптов "на постоянно", то используйте такой способ:

3. Разрешить запуск навсегда : запустить оболочку PowerShell от имени "Администратора", затем выполните команду:

Set-ExecutionPolicy RemoteSigned

Примечание: Если скрипт был загружен из интернета, то чтобы избежать запроса на подтверждение запуска, нужно вместо RemoteSigned использовать Bypass - полное отключение любых запросов и предупреждений.

Как запустить скрипт PowerShell в фоновом режиме?

Для этого достаточно использовать параметр запуска -WindowStyle, который может принимать значения: Normal, Minimized, Maximized и Hidden. Таким образом, чтобы запустить неподписанный скрипт в фоновом режиме, нужно выполнить команду:

powershell -executionpolicy RemoteSigned -WindowStyle Hidden -file <имя_скрипта>

Так же можно еще при желании добавить -NonInteractive, чтобы скрипт не задавал никаких вопросов. Таким образом, скрипт выполнится незаметно для пользователя. Будmте внимательны, используя такой способ.

Запуск скрипта PowerShell c параметрами

Собственно запуск нужно делать как если бы вы запускали обычную программу или bat-файл с параметрами. Например, для запуска скрипта с параметрами из командной, можно написать такую команду:

powershell -executionpolicy RemoteSigned -file <имя_скрипта> param1 param2 "еще один текстовый параметр"

В самом скрипте вы можете получить эти параметры так:

Param ($var1, $var2, $var3) echo $var1, $var2, $var3

В интегрированной среде PowerShell ISE запустить скрипт с параметрами можно аналогично, используя область команд.

Как запустить скрипт PowerShell с помощью ярлыка?

Осуществить такую задачу можно двумя способами:

- Создать bat/cmd файл, в котором прописать команду для запуска скрипта (с параметрами вы ознакомились выше)

- Создать ярлык на PowerShell, который можно найти в папке c:\Windows\System32\WindowsPowerShell\v<версия>\ и в свойствах ярлыка в поле "Объект" дописать необходимые параметры.

Таким образом, например, чтобы запустить скрипт powershell при входе пользователя, можно просто создать ярлык, как описано во 2-м пункте и поместить его в автозагрузку. Так же, создание ярлыка одним из способов выше позволит легко запустить скрипт от имени администратора или от имени любого другого пользователя как обычную программу.

Скриптовый язык PowerShell - довольно мощный инструмент для решения различных задач, но его можно использовать не только для хороших вещей, но и во вред, поэтому, пользуйтесь им с умом;)

Не один год прошел с момента выхода Windows 7 и Server 2008.

Программисты, системные администраторы и продвинутые пользователи нашли множество применений синему окошку, схожему с командной строкой.

Начинающие же юзеры в большинстве своём даже не знают, что такое PowerShell (PS).

А ведь скрипты для PowerShell позволяют автоматизировать, без малого, 100% действий и сценариев, выполняемых в операционной системе посредством командной строки и графического интерфейса.

С основными возможностями этой программы и ознакомимся, побольше внимания уделив функции создания и запуска скриптов (микропрограмм).

Руководств и документации по программе существует несметное количество, в том числе и на русском языке. Задача статьи – дать пользователю концептуальные знания, ввести в курс дела , а стоит ли знакомиться с интерпретатором и выполнением скриптов в нём поближе, решит каждый самостоятельно.

Что собой представляет Windows PowerShell?

PowerShell – интерпретатор на основе.NET Framework, наделённый собственным языком сценариев.

Первое значит, что работает он в текстовом режиме: вводишь запускаешь команду, а на экране видишь результат её выполнения.

Как это было в MS-DOS и старых версиях UNIX’а.

Второе значительно упрощает, ускоряет и автоматизирует администрирование, обслуживание систем, приложений, процессов и связанных с ними сервисов администраторами и простыми юзерами.

По сравнению с другими интерпретаторами, PS отличается:

- интеграцией с. – позволяет создавать мощные скрипты, внедряя в них программный код;

- все возвращаемые данные являются объектами, а не данными текстового/строчного типа (string), что подразумевает их передачу другим скриптам и любую обработку.

PowerShell второй версии обладает следующими возможностями, часть из которых рассмотрим подробнее:

- Возможность представления команд в виде командлетов – их запуск осуществляется внутри интерпретатора, в ином случае команда выполняется в отдельном процессе.

- Использование конвейеров – предназначены для передачи данных из одной команды в другую с сохранением их структуры и типа.

- Интегрирована многопоточная передача данных по сети с установкой приоритетности и возобновлением соединения.

- Поддержка позиционных и именованных параметров.

- Фоновая работа – асинхронный вызов команд и запуск скриптов на удалённых машинах.

- Установка ограниченных сессий с удалёнными клиентами и выполнение сценариев на них.

- Модули – способ организации скриптов, когда они становятся самодостаточными и выполняются в собственном контейнере, не влияя на окружение модуля.

- Наличие обработчика ошибок.

- Графическая среда для языка : синтаксис, отладчик, подсветка, автоматическое завершение команд с поддержкой Юникод и закладок.

- Добавление точек прерывания в строки , команды, операции и переменные для отладки сценария.

- Блочные и подстрочные комментарии.

- Поддержка создания алиасов для некоторых командлетов , преобразовывающихся в обычные команды в момент выполнения.

- Создание ограниченных сессий, где можно выполнять строго заданный перечень команд и очень многое другое.

Исходный код PowerShell стал доступным каждому : любой участник сообщества может беспрепятственно создавать собственные расширения для увеличения функционала интерпретатора командной строки.

Приступать к освоению интегрированного скриптового языка, не имея навыков программирования, можно.

Создать сложный сценарий получится вряд ли, но выполнять последовательности примитивных действий получится едва ли не у каждого.

Хотя, не обладая знаниями об основных понятиях PowerShell, сделать в окне командного интерпретатора вряд ли что-либо получится. С них и начнём.

Командлеты

Командлеты – своеобразные команды PS, за которыми скрываются самые разные функции. Встроенные в интерпретатор команды реализованы по принципу «глагол-имя существительное», например, Get-Process (получение списка процессов). Такое решение позволяет понимать суть команды уже из её названия (на английском языке).

Часть командлетов поддерживает получение/передачу данных и массивов информации с сохранением их структуры и типа. Это работает по принципу конвейера (речь об этом пойдёт в следующем разделе). Несмотря ни на что, командлеты запускаются и обрабатывают объекты строго порядку.

Для реализации командлетов могут задействоваться любые поддерживаемые.NET API, созданные на любом из.NET-языков.

Таким образом юзеру предоставляется доступ до специфических функций программы.

Командлеты умеют для получения доступа к требуемой информации напрямую или через уникальные пути (буквы дисков и пути к директориям).

Посредством командлетов можно работать , объектами файловой системы и хранилища сертификатов, установленными приложениями и службами.

Конвейер

При создании не очень уж примитивных сценариев или для выполнения каких-либо операций с данными, полученными в результате работы скрипта порой приходится также совершать какие-либо действия.

Для этого существует конвейер. Как и в UNIX, он объединяет команды путём передачи выходных данных одного командлета во входные для другого в неизменном виде, сохраняя свой тип.

При этом не требуются никакой контейнер или посимвольный разбор информации.

В состав передаваемой информации может входить и функция. После окончания работы объединённых команд вызывается функция превращения информации в текстовый вид (конвертация данных в строковые) с применением форматирования текста.

Скрипты

Несмотря на то, что оболочка позволяет автоматизировать множество действий, вводить команды нужно вручную, что не очень удобно.

Особенно, когда одни и те же операции следует выполнять постоянно.

Да и без человеческого фактора не обойтись : опечатки, ошибки, случайно задетые клавиши при написании строчек кода, исправление или набор строки заново требуют более дружелюбного отношения к пользователю.

Для выполнения однообразных цепочек действий в PS реализованы сценарии – текстовые файлы с последовательностью понятных для интерпретатора команд внутри.

Скрипты в PowerShell еще больше упростят и автоматизируют работу за ПК и его обслуживание, особенно, если в сценарии присутствуют разветвления, условия, логические операции и циклы.

Но здесь «не всё золото, что блестит»: написать собственный сценарий или загрузить готовый (пускай и немного подогнав его под собственные цели) так просто не получится.

Если бы в Microsoft это разрешили, сколько бы бед наделали скрипты для PowerShell , написанные мошенниками и недоброжелателями в корыстных или хулиганских целях.

Для выполнения в Windows PS необходимо пройти контроль его запуска.

Если он не пройден, а скрипт должен выполниться, придётся изменить конфигурацию отвечающих за безопасность макросов объектов.

Прежде чем пользоваться скриптами

При эксплуатации VBS возникает много проблем, от коих разработчики PowerShell избавились напрочь, если скриптовую безопасность не понижать для удовлетворения скриптовых запросов пользователя или решения задач, связанных с уровнем защищенности операционной системы.

Запуск скачанного скрипта на пользовательской машине – простой и действенный вариант распространения вредоносного программного обеспечения или кражи персональной информации злоумышленниками.

Всё происходит из-за элементарного незнания содержимого скриптового файла (ps1) и желания побыстрее решить свои задачи за счёт труда других. Объекты, контролирующие уровень безопасности выполнения сценариев, создают окружение, в котором запустить скрипт невозможно.

Преднамеренный запуск макросов происходит после изменения уровня безопасности, если юзер даст добро, осознавая, что он делает, и зная наверняка, что в файле *.ps1 находится.

По причине неудобства конфигурации защиты для людей, нуждающихся в реализации и выполнении собственных сценариев, существует возможность изменения конфигурации.

Здесь можно как снизить защиту до минимума, так и разумно лавировать между возможность открыть дыры для проникновения и удобством в работе с PowerShell.

Оболочка обладает тремя уровнями безопасности:

- файлы с расширением ps1 не идентифицируются системой как исполняемые и обозначаются как неизвестные или текстовые (по двойному клику открываются в используемом на компьютере по умолчанию текстовом редакторе);

- оболочка позволяет выполнять скрипты после указания к ним полного пути , скриптовые файлы в текущей директории не ищутся, делая невозможным выполнения макросов, расположенных в текущем каталоге;

- запуск встроенного скрипта Execution Policy , отвечающего за добавление в перечень разрешенных скриптов требуемого.

Даже не думайте изменять конфигурацию , понизив её хотя бы до второго уровня, не ознакомившись с основами PowerShell , пока не начнёте хотя бы поверхностно понимать содержимое файлов *. ps 1.

Существует и понятие политики выполнения, созданной с целью предотвратить случайный запуск сценариев. Настроек политики запуска существует целых пять:

- ограниченные – установлены по умолчанию, выполняются только подписанные Microsoft сценарии, позволяющие получать информацию об аппаратной и программной оболочке компьютера;

- имеющих подпись удаленных файлов – выполнять можно все макросы, но или присланные по почте файлы должны быть подписанными;

- имеющих цифровую подпись от надежного источника – выполняются все подписанные сценарии;

- неограниченные – запуск любых макросов;

- обходные – предназначены для программистов, которые создают собственную систему безопасности, а не используют представленную в оболочке.

Проверить текущее состояние политики запуска можно командой «Get-ExecutionPolicy» . Какой бы ни была политика безопасности, пользователь не сможет запустить скрипт, в котором содержатся команды, на выполнение коих у него недостаточно привилегий.

Запуск PowerShell

От теории пора переходить к практике. Итак, для выполнения скриптов необходимо получить цифровую подпись или (второй вариант попроще).

Вызвать окно PowerShell можно несколькими путями.

Представлено оно в двух видах:

- классическая консоль;

- PowerShell ISE – добавляет поддержку вкладок, синтаксиса, контекстной справки, контекстного и главного и меню, что в значительной мере облегчает работу в интерпретаторе.

Пуск

Проще всего вызвать PS через Пуск .

- Открываем меню (в Windows 7 кликаем «Все программы»).

- Идём в каталог Windows PowerShell и кликаем по нужной иконке.

Рис. 4 – Запуск PS через Пуск

Также вызвать PS через можно с помощью интегрированной поисковой системы.

Командный интерпретатор

Кто любит нестандартные и быстрые способы запуска, воспользуйтесь окном «Выполнить» . Оно открывается одноимённой кнопкой в Пуске и комбинацией клавиш Win +R .

В диалоговом окне пишем «powershell» и жмём «Ввод» .

Win+X

В Windows 10 PS можно вызывать из меню WinX. Дело в том, что по умолчанию путём клика по команде «Командная строка» открываемся CMD. Её можно заменить на PowerShell.

Открываем «Свойства» Панели задач, во вкладке «Навигация» ставим галочку возле единственной опции и сохраняем настройки.

Можно вызывать PowerShell через командную строку, прописав в ней «powershell» или запуском исполняемого файла по пути: %WINDIR%\System32\ WindowsPowerShell\v1.0 для 32-битных систем и по адресу %WINDIR%\ syswow64\ WindowsPowerShell\v1.0 для 64-разрядных Windows любой редакции.

Рис. 8 – Запуск PS из каталога, где хранится его исполняемый файл

Настройка политики безопасности

Осталось немного – разрешить PowerShell выполнение скриптов. Прописываем команду «Set-ExecutionPolicy RemoteSigned» и жмем «Y».

На этом всё. Теперь можете выполнять любые командлеты и скрипты. Попробуем, например, отобразить список активных процессов, выполнив «Get-Process» .

Запуск скриптов

Создавать сценарии можно в любом (лучше остановиться на Win, или подобному, с поддержкой синтаксиса или проверки) либо в программе PowerShell ISE.

Последняя предоставляет удобный доступ к командлетам, возможности запуска, отладки и сохранения сценариев.

Предположим, что свой первый скрипт вы написали (это получение перечня запущенных процессов), сохранили через меню «Файл» , и его нужно запустить. Делается это тремя путями:

1 Прописываем полный путь к скрипту в PowerShell (или ISE );

Рис. 13 – Запуск скриптов из окна PowerShell ISE

Важно , чтобы в пути к файлу отсутствовали пробелы!

PowerShell – мощное средство для упрощения выполнения рутинных операций в , Server 2008 и более новых. Важное достоинство PowerShell – скрипты и наличие версии программы с графическим интерфейсом PS ISE . Команды в ней представлены в виде командлетов, что сделает возможным ознакомление с оболочкой и понимание смысла каждой команды. Политика безопасности не даст новичку навредить своему компьютеру полученными из неизвестных источников скриптами, а режим отладки, создание собственных командлетов, функций и механизм обработки ошибок открывают перед программистами и администраторами неограниченные возможности.

PowerShell говорит, что «выполнение скриптов отключено в этой системе». (15)

Я пытаюсь запустить файл.cmd, который вызывает сценарий PowerShell из командной строки, и я получаю следующую ошибку:

Management_Install.ps1 не может быть загружен, потому что выполнение скриптов отключено в этой системе.

Я выполнил set-executionpolicy unrestricted и когда я запускаю get-executionpolicy из PowerShell, я получаю unrestricted ответ.

// Выход из Powershell

PS C: \ Users \ Administrator> get-executionpolicy

неограниченный

// Выход из DOS

C: \ Projects \ Microsoft.Practices.ESB \ Source \ Samples \ Management Portal \ Install \ Scr

ips> powershell. \ Management_Install.ps1 1

ПРЕДУПРЕЖДЕНИЕ: Запуск x86 PowerShell ...

Файл C: \ Projects \ Microsoft.Practices.ESB \ Source \ Samples \ Management Portal \ Install \ Scripts \ Management_Install.ps1 не может быть загружен, так как выполнение скриптов отключено в этой системе. Подробнее см. «Get-help about_signing».

На строке: 1 символ: 25

. \ Management_Install.ps1 <<<< 1

CategoryInfo: NotSpecified: (:) , PSSecurityException

FullyQualifiedErrorId: RuntimeException

C: \ Projects \ Microsoft.Practices.ESB \ Source \ Samples \ Management Portal \ Install \ Scripts> пауза

Нажмите любую клавишу для продолжения. ,

Системой является Windows Server 2008 R2.

Что я делаю неправильно?

- Откройте PowerShell в качестве администратора и запустите

- Предоставьте RemoteSigned и нажмите Enter.

- Запустить Set-ExecutionPolicy -Scope CurrentUser

- Предоставьте неограниченное количество и нажмите Enter.

RemoteSigned: все созданные вами скрипты будут запущены, и все сценарии, загруженные из Интернета, должны быть подписаны доверенным издателем.

ОК, измените политику, просто набрав:

Set-ExecutionPolicy RemoteSigned

В PowerShell 2.0 политика выполнения была отключена по умолчанию.

С этого момента команда PowerShell сделала много улучшений, и они уверены, что пользователи не будут сильно нарушать работу при запуске скриптов. Таким образом, начиная с версии PowerShell 4.0, она включена по умолчанию.

В вашем случае введите Set-ExecutionPolicy RemoteSigned из консоли PowerShell и скажите «да».

Перейдите в меню «Пуск» и найдите «Windows PowerShell ISE».

Щелкните правой кнопкой мыши по версии x86 и выберите «Запуск от имени администратора».

В верхней части вставьте Set-ExecutionPolicy RemoteSigned ; запустите сценарий. Выберите «Да».

Повторите эти шаги для 64-разрядной версии PowerShell ISE (версия для не-x86).

Я просто уточняю шаги, которые намекнул @ Чад Миллер. Спасибо, Чад!

Вы можете обойти эту политику, добавив -ExecutionPolicy ByPass при запуске PowerShell

Powershell -ExecutionPolicy ByPass -File script.ps1

Вы также можете обойти это, используя следующую команду:

PS > powershell Get-Content .\test.ps1 | Invoke-Expression

Если вы находитесь в среде, где вы не являетесь администратором, вы можете установить для нее политику выполнения, и она не потребует администратора.

Set-ExecutionPolicy -Scope "CurrentUser" -ExecutionPolicy "RemoteSigned"

Set-ExecutionPolicy -Scope "CurrentUser" -ExecutionPolicy "Unrestricted"

Help Get-ExecutionPolicy -Full Help Set-ExecutionPolicy -Full

Мы можем получить статус текущей ExecutionPolicy по следующей команде:

Get-ExecutionPolicy;

По умолчанию он ограничен . Чтобы разрешить выполнение сценариев PowerShell, нам нужно установить эту ExecutionPolicy как в обход или без ограничений .

Мы можем установить политику для текущего пользователя как Bypass или Unrestricted , используя любую из приведенных ниже команд PowerShell:

Set-ExecutionPolicy -Scope CurrentUser -ExecutionPolicy Bypass -Force; Set-ExecutionPolicy -Scope CurrentUser -ExecutionPolicy Unrestricted -Force;

Неограниченная политика загружает все файлы конфигурации и запускает все сценарии. Если вы запускаете неподписанный скрипт, который был загружен из Интернета, вам будет предложено получить разрешение до его запуска.

Принимая во внимание, что в политике обхода ничего не блокируется, и во время выполнения сценария нет предупреждений или подсказок. Обход ExecutionPolicy более расслаблен, чем Unrestricted .

Настройка политики выполнения зависит от среды. Если вы пытаетесь выполнить скрипт из текущей x86 ISE вы должны использовать x86 PowerShell для установки политики выполнения. Аналогично, если вы используете 64-разрядную ISE, вам необходимо установить политику с помощью 64-битного PowerShell.

Откройте окно PowerShell в качестве администратора . Это будет работать.

Перейдите в раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PowerShell\1\ShellIds\Microsoft.PowerShell и установите ExecutionPolicy в RemoteSigned .

У меня была аналогичная проблема, и я заметил, что в cmd по умолчанию для Windows Server 2012 был запущен x64.

Для Windows 7 , Windows 8 , Windows Server 2008 R2 или Windows Server 2012 выполните следующие команды в качестве администратора :

x86

(32 бит)

Открыть C:\Windows\SysWOW64\cmd.exe

x64

(64 бит)

Открыть C:\Windows\system32\cmd.exe

Запустите команду powershell Set-ExecutionPolicy RemoteSigned

Вы можете проверить режим, используя

- В CMD: echo %PROCESSOR_ARCHITECTURE%

- В Powershell: ::Is64BitProcess

Я использую Windows 10 и не смог выполнить какую-либо команду. Единственная команда, которая дала мне некоторые подсказки, была следующая:

Но это не сработало. Он был ограничен. Возможно, новые политики безопасности для Windows10. У меня была эта ошибка:

Set-ExecutionPolicy: Windows PowerShell успешно обновил вашу политику выполнения, но параметр переопределяется политикой, определенной в более конкретной области. Из-за переопределения ваша оболочка сохранит текущую эффективную политику выполнения...

Поэтому я нашел другой способ (решение ):

- Открыть команду запуска / консоли (Win + R)

- Тип: gpedit.msc (редактор групповой политики)

- Просмотр политики локального компьютера -> Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Windows Powershell .

- Включить « Включить выполнение скрипта »

- Установите политику по мере необходимости. Я установил для меня « Разрешить все сценарии ».

Теперь откройте PowerShell и наслаждайтесь;)

Win + R и введите команду copy paste и нажмите OK:

Powershell Set-ExecutionPolicy -Scope "CurrentUser" -ExecutionPolicy "RemoteSigned"

И выполните свой скрипт.

Затем верните изменения, например:

Powershell Set-ExecutionPolicy -Scope "CurrentUser" -ExecutionPolicy "AllSigned"